SamSam un ransomware poc conegut

Els ciberatacs estan evolucionant fins a arribar a assolir un alt nivell de sofisticació i eficàcia. Els ciberdelinqüents estan apostant pels atacs dirigits a canvi de tenir una major recaptació a l’hora de sol·licitar els rescats a les víctimes, així ho ha pogut comprovar Sophos.

Aquesta investigació ha permès a SophosLabs identificar un major nombre d’afectats i conèixer noves tècniques de ciberdelinqüència. D’acord amb les indagacions, el ransomware SamSam, que va aparèixer per primera vegada al desembre de 2015, fa servir una tècnica d’atac dirigit controlada per un equip qualificat que irromp a la xarxa de la víctima, la vigila i després executa el malware manualment, de tal manera que s’assegura causar el màxim dany a canvi d’obtenir un rescat quantiós, que es calcula en desenes de milers de dòlars.

Aquesta nova forma d’atac es diferencia del ransomware tradicional que es propaga en grans campanyes d’spam enviades a milers de persones. Aquestes tècniques simples tenen com a objectiu recaptar grans quantitats de diners.

Precisament, el reduït nombre de víctimes del ransomware SamSam ho ha fet passar desapercebut, impedint que es coneguin els detalls sobre com funciona i com es desenvolupen els atacs. No obstant això, Sophos ha iniciat una exhaustiva investigació que posa al descobert el gran nombre de víctimes, així com l’augment en l’import de demanda del rescat, que actualment suma els gairebé 6 milions de dòlars, al voltant de sis vegades més que el que es desprenia de l’estudi més recent.

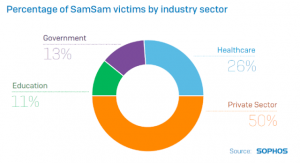

Per realitzar aquesta investigació, Sophos ha treballat amb l’empresa de monitoratge de moneda digital Neutrino, que ha facilitat el seguiment dels diners i identificació de molts pagaments de rescat i víctimes. El fet de poder trobar a un major nombre de víctimes ha permès a Sophos saber que el sector privat realment ha suportat la pitjor part de SamSam.

Com es desenvolupen els atacs

En l’anàlisi, Sophos ha descobert que SamSam escaneja les xarxes de les víctimes per definir els dispositius a xifrar. SamSam obté accés a les xarxes de les víctimes a través de RDP (Protocol d’escriptori remot) mitjançant l’ús de programari com NLBrute per endevinar les contrasenyes febles. Aquests atacs es produeixen tenint en compte la zona horària de la víctima, de tal manera que es produeixen durant la nit mentre les víctimes dormen.

A diferència d’altres coneguts atacs de ransomware com WannaCry o NotPetya, SamSam no és un cuc o virus, de manera que no es pot propagar per si mateix. En canvi, depèn del factor humà per propagar-: darrere hi ha una persona que pot adaptar les seves tàctiques d’acord amb l’entorn i les defenses mentre vigilen a l’objectiu. SamSam es desplega en els ordinadors de la xarxa de la víctima amb les mateixes eines amb les que es despleguen les aplicacions de programari legítimes.

Havent obtingut accés a una xarxa, l’operador d’SamSam fa servir una varietat d’eines per escalar els seus privilegis al nivell d’administrador. Després escanegen la xarxa a la recerca d’objectius valuosos i implementen i executen el malware com ho faria qualsevol administrador de sistemes, utilitzant PsExec o PaExec.

Una vegada que s’ha estès per tot arreu, les múltiples còpies del ransomware s’activen centralment en qüestió de segons. A cada dispositiu infectat, els arxius es xifren d’una manera calculada per causar el major dany en el menor temps possible. Quan els ordinadors ja estan infectats, l’atacant espera per veure si la víctima fa contacte a través d’un lloc de pagament en la Dark web a què es fa referència a la nota de rescat. Les demandes de rescat han augmentat amb el temps i actualment ronden els $ 60.000, molt més que les sumes de tres xifres típiques dels atacs ransomware no dirigits.

Consells per evitar ser víctimes d’SamSam

Per restablir-se ràpidament d’un atac de SamSam, les empreses necessiten més que un pla per recuperar les dades: necessiten un pla integral per a la reconstrucció de dispositius.

La millor defensa contra SamSam és tenir els conceptes bàsics mitjançant l’adopció d’un enfocament de seguretat per capes i en profunditat. Mantenir els pegats actualitzats i tenir contrasenyes robustes proporcionarà una bona barrera per als atacs d’SamSam. Aquesta barrera es pot enfortir significativament amb aquests simples passos:

- 1. Restringeixi l’accés de RDP al personal que es connecta a través d’una VPN.

- 2. Utilitza autenticació de múltiples factors per a accés VPN i sistemes interns sensibles.

- 3. Proves de penetració regular i tallafocs perimetral

- 4. Còpies de seguretat Remotes encriptades